Publicado em: 05/08/2020 08:29:16.627

Esse documento tem como objetivo relatar as ações tomadas pela DTI em relação às considerações feitas na Análise de segurança do sistema de votação eletrônica adotado pela UNIR.

Primeiramente, é importante ressaltar que o modelo conceitual de adversário adotado pela DTI é o modelo 2.1 do Relatório: a confiança incondicional nos administradores e mantenedores do sistema.

A seguir serão elencados os itens apontados pela Sub-comissão de auditoria e as implementações feitas, a fim de tornar o sistema mais robusto e confiável.

3.1.1 - Fragilidade da Disponibilidade

Recomendação: Preparar e implementar um plano de manutenção e/ou restabelecimento do serviço e contingenciamento de danos robusto o suficiente para atender as especificidades do sistema de votação, possivelmente incluindo redundância de recursos computacionais.

Resposta: As máquinas de aplicação e servidor de banco de dados foram isoladas, ou seja, o SiE possui máquinas dedicadas, fornecendo mais estabilidade, confiabilidade e recursos computacionais.

3.1.2 - Escolha inadequada de Algoritmos

-Geração de números pseudo-aleatórios, assinatura e verificação de integridade dos votos

Recomendação: utilizar um gerador de números pseudo-aleatórios de qualidade criptografia, além de um algoritmo de assinatura digital de fato, como(EC)DSA (NIST, 2019a), e uma função de hash padronizada e resistente a colisões, como SHA-2 (NIST, 2015) ou SHA-3 (NIST, 2012). Caso o comprimento da cadeia de caracteres produzida como saıda da função de hash seja crıtico para a conferência por humanos, basta truncar a sua saıda para um tamanho que seja adequado tanto do ponto de vista de usabilidade como de seguranca.

Resposta: Implementação do SHA-256 para gerar o Código de Verificação do Voto. Para gerar este código, serão utilizados CPF e IP do usuário logado e timestamp (data, hora, minutos e segundos). Foram implementadas três regras das quais uma é escolhida de forma aleatória pelo sistema para gerar o Código de verificação. Desta forma, os votos terão Códigos diferentes e não mais serão mais baseados em um número inteiro, mas em três informações distintas.

-Proteção de senhas

Recomendação: utilizar um Esquema de Hash de Senhas criptograficamente seguro com Lyra2 (ANDRADEet al., 2016) ou Argon2 (BIRYU-KOV; DINU; KHOVRATOVICH, 2016), preferencialmente com uma estratégia de hashing de senhas no cliente e no servidor (CONTINI, 2015) para aliar segurança a desempenho.

Resposta: A autenticação é via sistema Acadêmico SIGAA. Visto que o SiE utiliza o banco de dados do SIGAA para autenticação, vamos implementar recomendação no próprio SIGAA.

3.1.3 - Autenticação sem limite de tentativas

Recomendação: Criar um mecanismo eficiente para limitar o número de vezes que um determinado usuário pode tentar se autenticar.

Resposta: reCaptcha do Google foi implantado para mitigar esta vulnerabilidade.

3.1.4 - Possibilidade de comprometimento do sigilo do voto

Recomendação: além das recomendações para proteção do Comprovante de Votação descritas na Seção 3.1.2, e imprescindıvel aprimorar a funcionalidade de “auditoria” e limitar o acesso dos usuários somente aos dados que lhes pertençam.

Resposta: Alterações foram realizadas para garantir que o usuário logado consiga auditar somente seus próprios votos.

3.1.5 - Possibilidade de coerção

Recomendação: Ponderar sobre a necessidade de resistência a coerção para, então, revisar a forma de verificação do voto (funcionalidade de “auditoria”).

Resposta: Sigilo do voto assegurado, não há nenhuma informação que vincule o eleitor ao voto dentro do sistema.

3.1.6 - Pergunta de segurança ineficaz

Recomendação: Criar um mecanismo eficiente para limitar o número de vezes que um determinado usuário pode tentar votar/responder a pergunta de segurança. Se optar por utilizar outro método de autenticação, preferencialmente adotar um mecanismo baseado “no que o usuário possui” (como um aparelho celular).

Tendo em vista que o cenário ideal de segurança para um sistema seria o modelo 2.3 do Relatório: desconfiança de qualquer usuário do sistema, também foram feitas adequações referentes a esse modelo conceitual de adversário, descritas a seguir.

3.3.1 - Autenticação vulnerável a ataques automatizados

Recomendação: Criar um mecanismo eficiente para limitar o número de vezes que um determinado usuário pode tentar se autenticar.

Resposta: Foi implementado o reCaptcha para mitigar possíveis ataques automatizados na tela de Login.

3.3.2 - Negação de Serviço

Recomendação: Além de adotar as sugestões apresentadas nas Seções 3.1.3, 3.1.4, 3.1.6 e 3.3.1, recomenda-se que seja utilizado algum serviço de segurança que mitigue

ataques de negação de serviço, preferencialmente ainda no nível do DNS.

Resposta: Utilização do NGINX e camada de proteção contra ataques DDOS em nível de firewall já estavam em funcionamento.

3.3.3 - Vulnerabilidades herdadas

Recomendação: Realizar estudos bibliográficos constantes além de verificar as fragilidades das ferramentas utilizadas, bem como implementar as medidas de segurança

necessárias para corrigir vulnerabilidades herdadas destas ferramentas.

Resposta: Foram consultadas as bibliografias citadas na Análise de segurança do sistema de votação eletrônica adotado pela UNIR e foi discutido com a equipe a criação de um grupo de estudos de segurança em sistemas.

3.3.4 - Compartilhamento de credenciais de autenticação

Recomendação: Além de adotar as sugestões para proteção de senhas apresentadas nas Seções 3.1.2, recomenda-se implementar um mecanismo de autenticação baseado em duas etapas a fim de reduzir o risco desse tipo de prática.

Resposta: Iremos implementar a verificação, contudo, nesse momento foi implementada uma verificação pessoal para seguir com a votação.

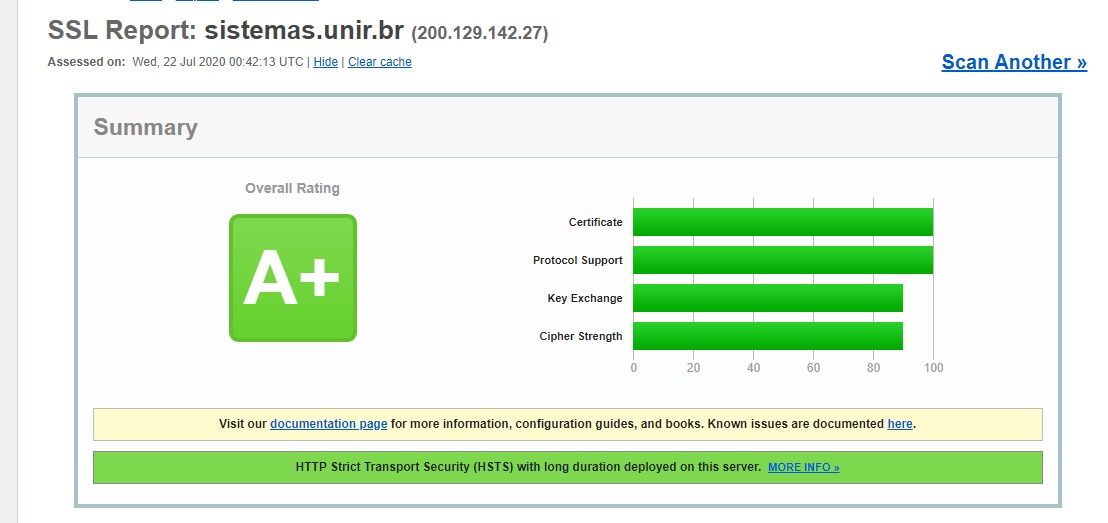

3.3.5 - Vulnerabilidade nos certificados digitais utilizados

Recomendação: Verificar se o certificado digital que será utilizado pelo sistema de votação durante o pleito eleitoral não encontra-se na lista de certificados vulneráveis.

Caso encontre-se, providenciar um novo certificado para proteger a comunicação do sistema de votação.

Resposta: Certificados foram atualizados, e validados, tivemos nota A no nosso certificado.

Fonte: https://www.ssllabs.com/ssltest/index.html

|

|

Documento assinado eletronicamente por GUSTAVO CAVALCANTE TADEI, Assistente em Administração, em 04/08/2020, às 13:45, conforme horário oficial de Brasília, com fundamento no art. 6º, § 1º, do Decreto nº 8.539, de 8 de outubro de 2015. |

|

|